Assalamualaikum Wr.Wb...

dengan diberikan nikmat dan rezeki dari allah Swt, saya Mr.Gagaltotal666 akan

berbagi kepada anda yaitu tentang soal HACKTHEBOX - TEMPLATED

CATEGORY WEB - WRITE-UP.

Judul Soal : TEMPLATED

Kategori Lab : Web

soal : Can you exploit this simple mistake?

start machine lab : 46.101.54.91:32701

Tidak ada file yang disediakan yang cukup langka

untuk tantangan di HackTheBox.

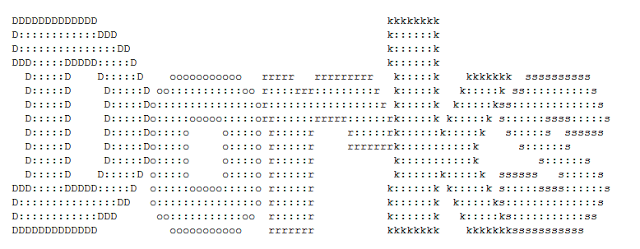

Situs web cukup kosong karena hanya ada beberapa teks di situs web

tanpa tombol, logo, atau apa pun yang dapat diklik.

Saya mencoba melihat kode sumber dengan memeriksa elemen

tetapi tidak ada yang menarik dalam kode sumber HTML yang

memberikan petunjuk apa pun. Tidak ada cookie yang diberikan

oleh situs web. Oleh karena itu, saya memutuskan untuk melihat

tajuk respons HTTP di Tab Jaringan Firefox dan melihat sesuatu

yang menarik. Situs web menggunakan Werkzeug seperti yang

ditunjukkan pada Gambar dibawah ini.

Jika menggunakan metode Remote Code Execution (RCE)

umum di Google untuk Werkzeug, itu tergantung pada debugger

oleh Werkzeug. Biasanya console disimpan di http://www.target.com/console.

Anda bahkan dapat menemukan skrip untuk mencari debugger secara online.

Namun, ketika saya memasukkan secara manual, itu tidak menyimpan

konsol dan lokasi default.

Namun, perhatikan bahwa situs web mengembalikan teks persis

dari halaman atau folder yang kami cari. Hal ini berkaitan dengan

kerentanan umum pada Jinja2 yang disebut

Server-Side Template Injection (SSTI) yang hanya bagus

untuk petunjuk yang ditunjukkan pada tantangan yang Templated.

Anda dapat membaca lebih lanjut tentang itu di posting [blog] ini

yang sangat informatif.

Oleh karena itu, saya mencoba memasukkan halaman acak lain

dan itu menunjukkan dengan tepat apa yang saya masukan

Server-Side Template Injection (SSTI)

Ringkasan singkat SSTI ditunjukkan pada contoh di bawah ini.

Berdasarkan URL pengguna, situs web akan langsung menyalin

konten dan mencetak hasilnya dalam HTML kembali ke pengguna.

Hal ini memungkinkan penggunaan kembali template HTML

dan render berdasarkan variabel.

<h1>Welcome to home </h1><u>This Home {{page_searched}} is not available</u>

Karena kita tahu bahwa server berjalan di Flask yang merupakan

library Python, kita dapat menggunakan Method Resolution Order (MRO)

untuk menelusuri library permintaan di [Flask] untuk mengimpor

library os seperti yang ditunjukkan pada posting blog yang saya

sebutkan sebelumnya. Setelah memiliki akses ke server os,

pada dasarnya memiliki akses shell di server, tempat dapat

menjalankan perintah apa pun dan itu akan dicetak pada template

dan dirender kepada kita saat tes.

{{request.application.__globals__.__builtins__.__import__('os').popen('id').read()}}

ls directory

{{request.application.__globals__.__builtins__.__import__('os').popen('ls').read()}}

ketemu flag.txt, gunakan cat untuk melihat isi file flag.txt

{{request.application.__globals__.__builtins__.__import__('os').popen('cat flag.txt').read()}}

sekian artikel dari soal HTB Templated kategori web

kalau ada kesalahan dan kekurangan nya

mohon berikan masukan nya ya

sekian dan semoga bermanfaat...

Wasalamualaikum wr.Wb...

.jpg)

0 Comments