CVE-2022-27925 - Information

Deskripsi :

"Pada 10 Mei 2022, Zimbra merilis versi 9.0.0 patch 24 dan 8.8.15 patch 31

untuk mengatasi beberapa kerentanan di Zimbra Collaboration Suite,

termasuk CVE-2022-27924 (yang tulis sebelumnya) dan CVE-2022-27925.

Awalnya, Zimbra menyebut CVE-2022-27925 sebagai serangan

traversal jalur yang diautentikasi, di mana pengguna administratif

dapat menulis file ke direktori mana pun pada sistem file sebagai akun Zimbra.

Karena awalnya dianggap sebagai serangan khusus administrator,

NVD memberinya skor dasar CVSS sebesar 7,8.

Kemudian, Volexity memperhatikan bahwa penyerang yang

mengeksploitasi kerentanan ini telah menemukan cara untuk melewati

persyaratan administratif, dan menulis tentang hal itu pada 10 Agustus 2022.

Pemotong otentikasi baru ini mendapat pengidentifikasi baru – CVE-2022-37042.

Dengan menggabungkan kerentanan jalur-traversal asli dan bypass

otentikasi baru, penyerang dapat mengkompromikan sistem Zimbra

Collaboration Suite dari jarak jauh melalui port administrator

(secara default, 7071) secara anonim. Dikombinasikan dengan

kerentanan eskalasi hak istimewa yang saat ini belum ditambal

yang baru-baru ini di tulis dan eksploitasi, ketiga kerentanan ini

mengarah pada eksekusi perintah jarak jauh sebagai pengguna

root pada sistem yang tidak ditambal."

Meskipun penasihat publik tidak menyebutkannya, menurut analisis [rapid7],

Zimbra Collaboration Suite Network Edition (edisi berbayar) rentan,

dan Edisi Open Source (gratis) tidak (karena tidak memiliki titik akhir

mboximport yang rentan). Versi yang rentan adalah :

Zimbra Collaboration Suite Network Edition 9.0.0 Patch 23 (and earlier)Zimbra Collaboration Suite Network Edition 8.8.15 Patch 30 (and earlier)

"Kerentanan ini (dan lainnya di Zimbra) menjadi sasaran eksploitasi

luas di alam liar, dan oleh karena itu harus ditambal atau dimatikan

sesegera mungkin. Jika Anda menduga Anda telah disusupi,

Zimbra memberikan langkah-langkah untuk membangun kembali

server Zimbra Collaboration Suite Anda dari awal pada patch

terbaru tanpa kehilangan data." [Rapid7 Analysis]

untuk kamu yang ingin mencoba tes exploit CVE

bisa pakai cara ini, ini hanya untuk tester saja jika

mail server zimbra kalian terdapat dampak terkana CVE tersebut

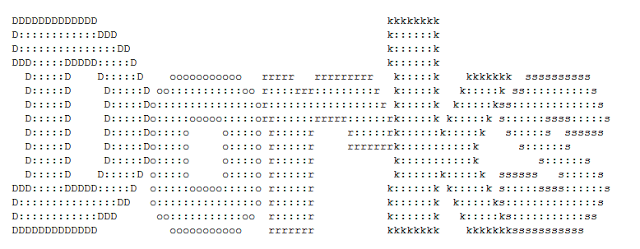

$ git clone https://github.com/Josexv1/CVE-2022-27925

package python 3 beserta library nya

$ python3 exploit.py -t mail.target.com

untuk scan semua list bisa pakai worldlist, contoh

$ python3 exploit.py -l wordlist.txt

untuk mencari login mail zimbra

cukup menggunakan google dorking atau bisa beserta

search engine lain nya, contoh

intitle:"Zimbra Web Client Log In"

Video tutorial

sekian dan semoga bermanfaat.....

0 Comments