Assalamualaikum Wr.Wb...

dengan diberikan nikmat dan rezeki dari Allah SWT, saya Mr.Gagaltotal666 akan

berbagi kepada anda yaitu tentang Port Scanning Menggunakan Nmap

di GNU/Linux.

mungkin bagi anda yang sudah mengetahui Nmap ini

sangatlah Familiar dikalangan seorang Networking dan Sysadmin..

oke sedikit penjelasan mengenai Nmap

Nmap alias Network Mapper adalah sumber terbuka dan alat/tools yang

sangat serbaguna untuk administrator sistem/jaringan Linux.

Nmap digunakan untuk menjelajahi jaringan, melakukan pemindaian

keamanan, audit jaringan dan menemukan port terbuka pada mesin

jarak jauh. Ini memindai Live host, sistem operasi, filter paket

dan port terbuka yang berjalan pada host jarak jauh.

oke langsung saja ikuti tutorial sebagai berikut

back to terminal area...

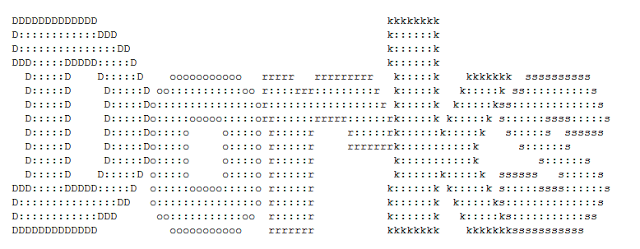

$ sudo nmap 103.20.188.220

Scanning untuk memeriksa dilindungi oleh Firewall

$ sudo nmap -Pn 103.219.74.70

opsi memberikan informasi lebih rinci tentang mesin jarak jauh

$ sudo nmap -v 103.219.74.70

Scanning Multi/scanning banyak nya server

$ sudo nmap 103.112.137.202 103.20.188.220 103.31.250.36

Scanning Mengetahui informasi OS dan Traceroute

$ sudo nmap -A 103.20.188.220

Scanning Aktifkan Deteksi OS

$ sudo nmap -O 103.20.188.220

Scanning Pindai Host untuk Mendeteksi Firewall

$ sudo nmap -sA 103.20.188.220

Cari tahu host langsung di Jaringan

$ sudo nmap -sP 103.20.188.220

Scanning Pemindaian Cepat

$ sudo nmap -F 103.20.188.220

Scanning Pindai Port secara Berturutan

$ sudo nmap -r 103.20.188.220

Scan Multiple Ports

$ sudo nmap -p 80,443 103.20.188.220

Scanning Temukan Nomor versi Layanan Host

$ sudo nmap -sV 103.20.188.220

Scan host jarak jauh menggunakan TCP ACK (PA) dan TCP Syn (PS)

$ sudo nmap -PS 103.20.188.220

Scan Host jarak jauh untuk port tertentu dengan TCP ACK

$ sudo nmap -PA -p 22,80 103.20.188.220

Scan Pemindaian tersembunyi

$ sudo nmap -sS 103.20.188.220

Periksa Port yang paling umum digunakan dengan TCP Syn

$ sudo nmap -sT 103.20.188.220

Scan pemindaian tcp null untuk mengelabui firewall

$ sudo nmap -sN 103.20.188.220

Bonus Terakhir...

Scanning mendeteksi WAF Firewall (Scan mendalam)

$ sudo nmap -sV -sC -sT -Pn -T4 --script http-waf-detect --script-args=http-waf-detect.detectBodyChanges target.com

kalau anda masih kurang mengerti

silakan lihat tutorial dibawah ini

oke mungkin itu saja mengenai Port Scanning di Nmap dengan GNU/Linux

kalau ada kesalahan dan kekurangan nya mohon berikan masukan nya ya

sekian dan semoga bermanfaat....

Wasalamualaikum Wr.Wb...

0 Comments